Por Diego Cazar Baquero / @dieguitocazar

El pasado domingo 25 de julio, se publicaron los datos personales de al menos 1,5 millones de personas que se han sometido a pruebas para detección de Covid-19 en Ecuador. Los nombres, apellidos, números telefónicos, de cédula, fechas de nacimiento, diagnósticos médicos, identificación étnica y ocupaciones de todas estas personas estaban en manos del Ministerio de Salud Pública, como entidad responsable de su protección y uso exclusivo para fines de servicio público. Sin embargo, toda la información fue entregada a la comunidad global a través de una plataforma pública llamada Tableau Public, con la que se pretendía brindar un servicio de visualización de información a ciudadanas y ciudadanos.

Según una publicación de diario El Comercio, la ministra de Salud, Ximena Garzón, confirmó la intromisión y el viceministro de Gobernanza de esa cartera, José Ruales, minimizó el hecho diciendo que no se dio un acceso generalizado a los datos, sino que “dos personas accedieron a través de la cuenta del estadístico del Ministerio, que tenía en la plataforma digital (Tableau) y, es ahí, donde acceden a los datos que no fueron anonimizados”. Uno de esos funcionarios habría sido quien publicó una alerta a través de redes sociales sobre el ciberataque.

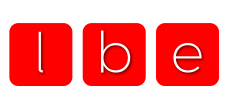

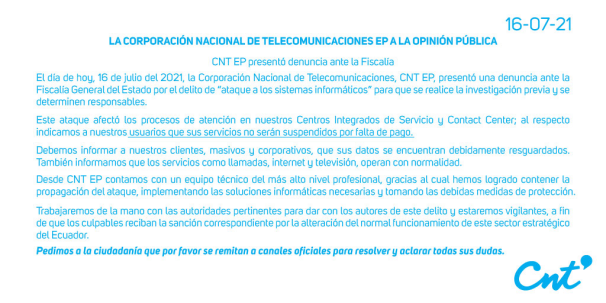

Pero este no es un caso aislado. Dos semanas antes, el miércoles 14 de julio, la Corporación Nacional de Telecomunicaciones (CNT) sufrió un ataque de tipo ransomware a sus sistemas, poniendo en riesgo la información de todos sus clientes, a pesar de que la entidad, en un comunicado, aseguró que los datos de “se encuentran debidamente resguardados”. La CNT reconoció que el ataque “afectó los procesos de atención en nuestros Centros Integrados de Servicio y Contact Center”.

Ahora, remontémonos a cerca de dos años atrás. En septiembre del 2019, una empresa llamada Novaestrat fue la protagonista de la que fue considerada la mayor filtración de datos de la historia del Ecuador. Los datos de más de 20,8 millones de personas (incluidas muchas ya fallecidas) estuvieron a disposición de la comunidad global pues habían sido depositados en un servidor sin seguridades, ubicado en Miami, EEUU. Las bases de datos provenían de la Dirección Nacional de Registro Civil, del Banco del Instituto Ecuatoriano de Seguridad Social (Biess), entre otras entidades públicas.

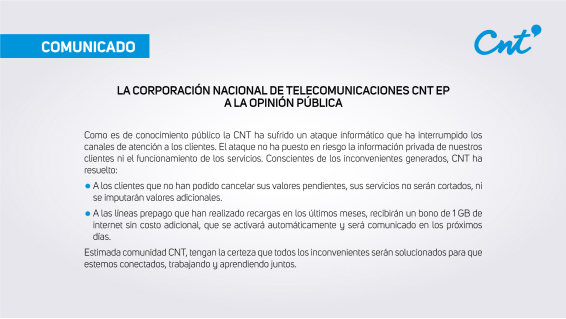

Al cierre de esta entrega, la estatal petrolera Petroecuador también comunicaba de una presunta filtración de sus datos en un tuit.

Pero el sector público no es el único que presenta vulnerabilidades. El pasado 9 de febrero, como lo reportamos en este medio, un supuesto grupo de piratas informáticos aseguró que tenía en su poder una base de datos considerable de información personal de clientes del Banco Pichincha. Y aunque la institución bancaria aseguró enseguida que tenía bajo control la información de sus clientes, pues el ataque se había producido en contra de uno de sus proveedores de servicios de mercadeo, quedó flotando la inquietud de por qué ese proveedor tenía en su poder la información personal de los clientes que el banco está obligado a tratar únicamente con autorización de sus propietarios o titulares.

Si bien todos estos y otros casos tienen orígenes distintos y responden a prácticas diversas, guardan en común que desnudan la alarmante vulnerabilidad de los sistemas informáticos en Ecuador, tanto en las entidades estatales obligadas a proteger nuestros datos personales, como en la empresa privada, obligada a usar nuestros datos únicamente con nuestra autorización explícita.

En Ecuador, a pesar de que la Ley de Protección de Datos Personales fue aprobada el 11 de mayo del 2021, recién en mayo del 2023 podrá entrar en vigencia. Primero debe implementarse un proceso de adaptación que, al parecer, no se ha iniciado todavía. Mientras tanto, el país no cuenta con instituciones como la Superintendencia de Datos, que deberá crearse por mandato de esa ley con el propósito de ejecutar políticas públicas. Tampoco existe regulación alguna y estos casos son cada vez más frecuentes.

La Barra Espaciadora consultó a varios expertos para comprender mejor las condiciones en las que los datos personales de ciudadanas, ciudadanos, usuarios y clientes se encuentran en Ecuador.

Para empezar, ¿qué es un ransomware?

Luis Enríquez, uno de los escasos peritos especializados en informática forense en Ecuador, Coordinador del Observatorio de Ciberderechos y Tecnosociedad de la Universidad Andina Simón Bolívar, nos explica que el ransomware es un tipo de virus que cifra la información, es decir, que la encripta y solo se la puede recuperar con un código creado por los secuestradores. “Por lo general se utilizan técnicas de doble payload (carga útil). El ransomware cifra la información y luego pide un rescate por ella -explica este abogado en Tecnologías de la Información que ha sido profesor de Protección de datos personales en la Foundation pour le droit continental, en Francia; de Ethical hacking y digital forensics en la Université de Lille, también en Francia, y profesor de Informática forense en la Universidad UTE, en Ecuador.

Enríquez detalla que el código que cifra la información usualmente se esconde en una librería de software (en Windows, puede ser la Dynamic Link Library o DLL) y requiere de una intervención humana para ser ejecutado. No es autoejecutable.

Para ejemplificarlo, el especialista cita el caso del ataque a las plantas en EEUU de la empresa brasileña JBS SA, la productora de proteínas cárnicas más grande del mundo (infectados por el ransomware Revil). La firma tuvo que pagar 11 millones de dólares para evitar que los secuestradores de información liberaran todas las bases de datos que habían capturado. “Lo cual es muy grave para una empresa porque tiene un impacto económico muy fuerte, no solamente en cuanto a daños cuantitativos sino también cualitativos, que luego se traducen en cuantitativos. Por ejemplo, la pérdida de reputación afecta muchísimo a una empresa porque la gente deja de confiar en ella”, contextualiza.

¿Cómo opera un ransomware?

Un ransomware se produce cuando se accede a un sistema informático. Algunos, como el RansomwarEXX que atacó a la CNT, se valen de un troyano o un tipo de malware o programa malicioso que se esconde en videos, en software ilegales o en algún otro archivo con suficiente espacio. Una de las metodologías más eficaces para engañar a la gente es el envío de correos electrónicos masivos (phishing). Si alguien da clic, concede el acceso al hacker malicioso y el proceso de secuestro de la información comienza. Después, los secuestradores buscan obtener los privilegios de administrador del sistema y entonces se comienza a esparcir la enfermedad a través de una librería de software y se cifran todos los contenidos. La técnica específica de hackeo usada en el caso de CNT podría ser Reflective DLL Injection, un mecanismo que solamente ocurre a nivel de la memoria RAM “o memoria viva”, dice Luis Enríquez.

Enríquez explica que hay varios gangs, agrupaciones que usan ransomware y se identifican con distintos tipos de este virus que usa un troyano para consumar su ataque. “En el caso de CNT -continúa- presuntamente se trata de RansomEXX”. Esta clase de virus fue la misma que se usó para un ataque a la Corte Superior de Justicia de Brasil, en noviembre del 2020, o a la empresa de tecnología digital VMware.

Luis Enríquez es magíster en Derecho de tecnologías de la Información por la Leibniz Universität Hannover, Alemania; es Magíster en Derecho internacional económico por la Universidad Andina Simón Bolívar y candidato a PhD por la Université de Lille, en Francia, entre otras certificaciones y títulos. Su experiencia le convierte en una voz autorizada en un país donde este tipo de especialidades es muy escaso o prácticamente nulo.

Para él, el ataque mediante ransomware a los sistemas de CNT no es un asunto local. “Es un problema global que se da a nivel de instituciones públicas y privadas. Los atacantes se aprovechan de las debilidades organizacionales y/o técnicas. En el caso de que un funcionario de CNT pinche o dé clic estamos hablando de una vulnerabilidad organizacional, porque es una persona con poco conocimiento y poca formación”, aclara. Pero añade que este tipo de comportamientos son igual de comunes en empleados o funcionarios de rango medio así como en instancias gerenciales, con la diferencia de que el acceso a los permisos es distinto. “De hecho, los gerentes o directores son -por lo general- los que más pinchan porque son target, mientras que los empleados o funcionarios que no están en puestos estratégicos solo tienen permisos de usuarios, no de administradores”.

Las dimensiones de la seguridad: confidencialidad, integridad y disponibilidad

Según las declaraciones oficiales de la Corporación Nacional de Telecomunicaciones, los datos de sus clientes estuvieron sanos y salvos. Pero Luis Enríquez no cree que eso sea posible. Su explicación radica en las tres dimensiones que determinan la seguridad de una base de datos personales: la confidencialidad, la integridad y la disponibilidad. “Un ransomware ataca la integridad de la información -explica-, porque la cambia; y también ataca la disponibilidad porque la deja inaccesible a sus titulares. Pero cuando se ha usado un troyano quiere decir que también hubo acceso directo a todos los datos y que también se puede comprometer la confidencialidad”. Y añade que “mientras la integridad y la disponibilidad pueden ser reversibles, porque son temporales y dependen de la sanidad digital de la empresa o institución, la violación a la confidencialidad afecta a los derechos y libertades de las personas de una manera irreversible”.

Lorena Naranjo, exdirectora de la Dirección Nacional de Registro de Datos Públicos (Dinardap) y una de las principales promotoras del diseño de la actual Ley de Protección de Datos Personales, afirma contundentemente que lo que ocurrió en CNT responde a un delito.

Naranjo -quien ahora es consultora y directora de la maestría en Derecho Digital e Innovación de la UDLA- asegura que uno de los principios que se tiene que empezar a aplicar es el de seguridad, que “obliga a empresas e instituciones públicas a no limitarse a decir que están cumpliendo el Esquema Gubernamental de Seguridad de la Información del Estado (EGSI) o que tienen una certificación ISO, porque tener la ISO o estar en proceso de acreditación no es –per se- suficiente para decir que están gestionando bien datos personales”.

Enríquez se pregunta si las entidades públicas que administran nuestra información personal en Ecuador son conscientes de que deben tomar medidas de seguridad como el Business Impact Analysis (BIA) y el Privacy Impact Assesment (PIA), pero no solamente para proteger sus activos sino para proteger a las personas titulares de los datos que esas empresas tienen en su poder, es decir, a sus clientes. “Las empresas públicas y privadas que dan importancia a esto deben tener a la vez un Hot Site -dice-, es decir, un servidor alterno espejo. Si se cae el uno, el otro lo suplanta”.

Naranjo, en cambio, insiste en que, aun cuando la Ley de Protección de Datos Personales todavía no goce de una institucionalidad que sirva para su puesta en práctica, las instituciones públicas y empresas privadas “tienen que adaptar sus procesos internos, sus regulaciones, sus flujos y roles” como parte de ese proceso de adaptación. Pero eso parece estar muy lejos de ser una realidad.

En el caso de la filtración del Ministerio de Salud Pública (MSP) Naranjo marca una diferencia tajante con el ataque a la CNT: “Ese no es un problema de hackers -dijo-, es un problema de incumplimiento de los parámetros para garantizar que el manejo de la información sea el adecuado. Si el MSP tuviera claros sus flujos y procesos no habrían subido nunca sus bases de datos a Tableau, sino que habría filtros: un primer elemento que es quien hace, un revisor que verifica lo que se ha hecho y una persona que autoriza”.

El Estado es un desastre

Una experta en seguridad digital que prefirió mantener su identidad protegida, a quien llamaremos Camila para lograr facilidades narrativas, nos explicó que toda la información que se vierte en plataformas como Tableau reposa en los servidores de las mismas. Y esos servidores se encuentran en EEUU. “Es decir, tu información está en otro país”. Plataformas digitales como Tableu son espacios que se alimentan de manera colaborativa en línea, como si se tratara de los archivos compartidos de Google Drive. No existen garantías de que la información que se haya depositado en aquella plataforma sea únicamente la que estaba bajo resguardo del Ministerio de Salud, asegura Camila, pero, además, existe la posibilidad de que esa información haya sido modificada.

La experta cree que la Ley de Protección de Datos Personales podría contener varios vacíos legales. Por ejemplo, si hubiera una decisión de enviar esa información amparada en una resolución de una autoridad competente, no habría manera de señalar la falta, explicó. “Lo preocupante es que esta filtración se haya podido dar con una autorización legal del Ministerio”. Y añadió que si la nota publicada en diario El Universo, que fue la primera en develar el hecho, usó información de usuario y contraseña, “quizás otras personas también lo pudieron hacer y esta información pudo haber estado abierta a quienes puedan acceder, no únicamente con el fin de ver o de descargar la información sino con el fin de modificarla, y al ser esta información de salud bastante sensible esto es sumamente serio y grave”.

La atrevida y peligrosa ignorancia

El activista político Carlos Vera -quien también usa espacios en medios de comunicación para hacer entrevistas- insinuó el pasado lunes 26 de julio que quien atacó los sistemas de CNT pudo ser Ola Bini, el programador y defensor de Derechos Humanos sueco que desde el 2019 enfrenta un proceso judicial sin pruebas ante la justicia ecuatoriana, luego de que la exministra de Gobierno, María Paula Romo, y el expresidente Lenín Moreno lo acusaran de intentos de desestabilización mediante supuestos ataques a sistemas informáticos de la misma CNT. Vera afirmó también que Bini está preso, ignorando que 70 días después de su detención un recurso de habeas corpus le permitió salir de la cárcel. De esta manera, el político desvió la atención de su audiencia sobre la responsabilidad del Estado de administrar los datos personales de sus ciudadanos y mantenerlos seguros. En su lugar comprometió la imagen del sueco que no tiene sentencias en su contra sino, más bien, recursos a su favor. El caso de Ola Bini se ha caracterizado por mantener al acusado en un limbo jurídico a todas luces ilegal y violatorio de sus derechos fundamentales y del debido proceso.

Lorena Naranjo advirtió que acusar la autoría de un hackeo cualquiera no es una tarea fácil. “Hay que hacer un proceso judicial donde se demuestre y determine responsabilidades”, dijo. “El Ecuador necesita más gente como Ola Bini. Su caso es bochornoso”, exclamó Luis Enríquez al enterarse del exabrupto de Vera.

Para reencauzar la discusión, Enríquez cree que el Estado es mucho peor que la empresa privada en Ecuador. “El Estado es un desastre, y no por el nuevo Gobierno, es que lo ha sido siempre”. Su crítica tiene que ver con la falta de precauciones que toman las autoridades y es muy claro en asegurar que los técnicos no son los culpables de este tipo de faltas sino quienes toman las decisiones.

Pero va más allá, pues cree que cualquier investigación penal del caso del ataque a CNT que Fiscalía lleve a cabo deberá realizar el análisis forense de la memoria RAM de los computadores que fueron hackeados y por eso se pregunta si es que la entidad tuvo la precaución de salvar esa memoria. “A través del análisis forense de la memoria RAM podríamos detectar qué cuenta de ordenador fue la que dio clic en el enlace malicioso. El análisis forense de una memoria RAM para detectar malware equivale a un análisis de sangre de un ser humano. Según la norma ISO 27037, si un sistema está encendido se lo deja encendido y se adquiere la memoria RAM en primer lugar para posterior análisis. En este contexto, si bien se requería la isolación de los sistemas, isolar quiere decir sacaros de red y no necesariamente apagarlos». Enríquez añadió que si no sacaron la RAM por lo menos de algunos servidores para hacer un análisis, si no tenían una estrategia de mitigación de riesgos, si no tenían un sistema de auditoría interna y externa para detectar amenazas, «simplemente se trata de una empresa que no funciona, que no da confianza”.

En el campo administrativo, el responsable directo de proteger los datos personales de las y los ciudadanos es el ente público. En el caso Novaestrat lo eran la Dirección Nacional de Registro Civil o el Biess. En el caso de la filtración de información de pacientes sometidos a pruebas para Covid-19 lo es el MSP. Y en el caso del hackeo a la CNT es la CNT. Son sus autoridades y representantes quienes deben responder en nombre de la entidad. En materia civil, “puede iniciarse una acción de daños y perjuicios por parte de las personas que se han sentido vulneradas”, explica.

Camila, no obstante, muestra una preocupación mayor y advierte que la información de 1,5 millones de personas expuesta en Tableau Public por parte del MSP levanta la alerta de que la entidad tenga algún tipo de acuerdo con la plataforma. “Habrá que investigar todo”, sentencia.

Tanto en el caso del hackeo a CNT como en el caso de la filtración de datos del Ministerio de Salud Pública, Lorena Naranjo cree que estos hechos deben obligar a las autoridades a tomar acciones para depurar sus procesos internos. “Porque para cuando entre en funcionamiento la Superintendencia de Datos, si no han cumplido, son los candidatos perfectos para recibir una sanción por no haber corregido sus errores”.

La ciberseguridad es uno de los elementos más importantes para garantizar el desarrollo económico de un país, pues genera confianza en las personas, que son los protagonistas de los procesos comerciales y de la vida en sociedad. Invertir en ciberseguridad, para muchos gobiernos del mundo, es ya una prioridad que repercute en la salud de sus aparatos productivos. “Cuando hablamos de ciberseguridad hablamos de plata -exclama Enríquez-, con un ataque de este tipo se pierde mucha plata. El impacto para CNT es inmenso, pues la gente va a preferir ir con cualquier otro operador privado antes de elegir a CNT”.

Pero en medio de una pandemia, cuando la mayor parte de actividades cotidianas dependen de nuestra conexión a internet y cuando nuestra salud física y mental se ve tan amenazada, estos casos espeluznan, pues develan que el respeto a los derechos de las personas es algo que poco o nada importa a las autoridades. Los defensores de la privacidad, expertos en ciberseguridad y varias organizaciones defensoras de los derechos de las personas en el entorno digital en todo el mundo -entre ellos Ola Bini- alertan a las sociedades ante el incremento de estas amenazas que se multiplican conforme las tecnologías se incorporan en cada una de nuestras acciones cotidianas. Ya es hora de prestarles nuestra atención.

¿Ya escuchaste nuestro podcast?

Al Oído Podcast es un proyecto de periodismo narrativo de la revista digital La Barra Espaciadora y Aural Desk, en colaboración con FES-Ildis Ecuador y FES Comunicación.

Al oído Podcast son crónicas y reportajes que recogen los relatos de ciudadanas y ciudadanos, pueblos, nacionalidades y colectivos que han sido víctimas de violaciones de sus derechos fundamentales y de sus libertades individuales, como un ejercicio de memoria colectiva.

El equipo de Al Oído podcast está integrado por Pepe German, en la dirección técnica, la producción y el diseño de sonido; Ana Cristina Alvarado y Jonathan Venegas, en la locución; Diego Cazar Baquero, en la dirección de contenidos y un amplio equipo de reporteros free lance.

Búscanos donde sea que encuentres tus podcasts favoritos. Si tu aplicación de podcast lo permite, suscríbete para recibir nuestras entregas automáticamente.